古いパスワードは要注意!

2019-10-26 | やってみた

ホームページはその規模に問わず、常に悪者ハッカーから攻撃されています。

通販じゃないから大丈夫?

いえいえ、通販のように個人情報やクレジットカードのように盗み取る情報がない会社案内のサイトでも「改ざん」という危険があります。

では、なぜ改ざんをするのでしょう?

多くの場合、まともなサイトを改ざんし、悪者ハッカーが用意した詐欺ページ等に転送させようとします。

ちょっと技術的な話になるので、面倒な方は一番下の「古いパスワードは要注意!」だけでも御覧ください。

ハニーポッド

セキュリティ界隈では、わざと攻撃を受けてその動向を観察するシステム(ハニーポッド)を使って、攻撃への対策を研究する方々がいらっしゃいます。

私もそのような方をツイッターでフォローし、勉強させていただいていますが、「ワードプレスを狙った攻撃があります」というように、「○○を狙った攻撃」という情報がほとんどです。

フムフム・・・怖いなぁ!なんて見てましたら、

実際、管理画面にどのような攻撃するんかな?

と、単純な疑問が出てきまして、さっそく

永遠にログインできないワードプレスのログイン画面を用意してみました。

弊社のサイトはワードプレスではありませんので、そりゃ永遠にログインできませんわな。

一応ね、偽物とバレないようにログイン画面のソースコードや、ログイン認証を弾いた時のエラー画面のコード等、実際のものとほぼ同じにしてあります。

.htaccessもそれっぽくいじって、リライトもしてあります。

さて、このハニーポッド的な仕掛けで、攻撃者が何をするのかを観察してみましょう。

グイグイくるぞ!

弊社のサイトなんぞめちゃくちゃアクセス少ない(350PV/日程度)わけですが、それでも週におそらく3~4人程度の悪者がやってきます。

管理画面への不正アクセスを眺めて1ヶ月以上経ちましたので、今の所の攻撃パターンを紹介します。

取得している情報

1.日時

2.ホスト・IP

3.リファラー・ユーザーエージェント・言語

4.入力されたID/PASS、念の為ポストされたデータすべて

と基本サーバー側で取得できる情報となっています。

※悪党なんで接続元のIPはいちいち隠しません(どうせ串挟んでるだろうし)

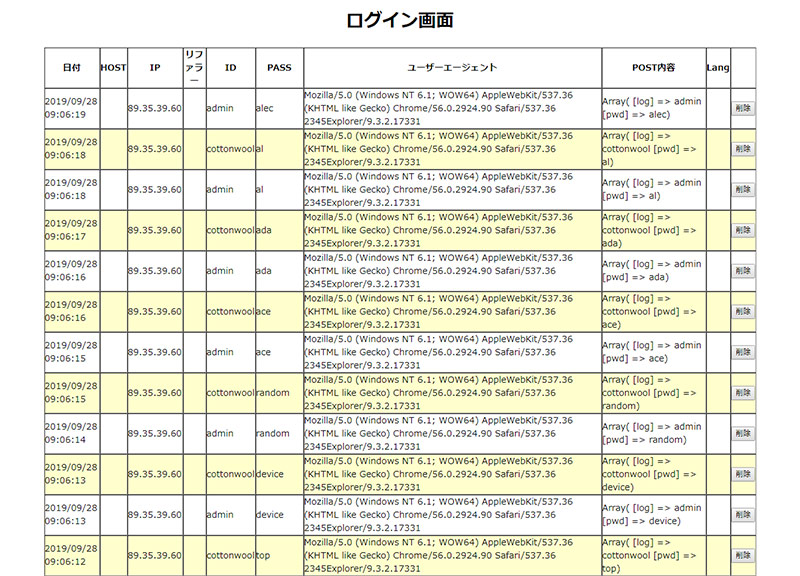

その1:辞書攻撃

パスワードでよく使われていそうな文字列「11111111」や「asdfghjk」などを収録した「辞書」と言われる情報をつかって、ID/PASSを突破しようとする攻撃です。

IDは「admin」か「cottonwool」に固定して、グイグイとパスワードを試してますね。

WPのログイン画面があると分かったら、直接大量にPOSTしてきます。

1秒間に2アクセス程度なので、20分も攻撃され続けると膨大なログになります。

(この時は1時間ちょっとで約5000回試行してきました。)

ざ~っとパスワードを確認すると、「111111」や「P@s$word」のようなものを除き、英単語がほとんどです。「morimori」とか「momotaro」なんて日本語ローマ字的なものは試されませんでした。

接続元のIPをいちいち変えることなく短期集中でやってきますが、試しにIPでブロックすると数日後には別のIP(クラスC、D)を変えてやってきます。IPガチャでしょうか?

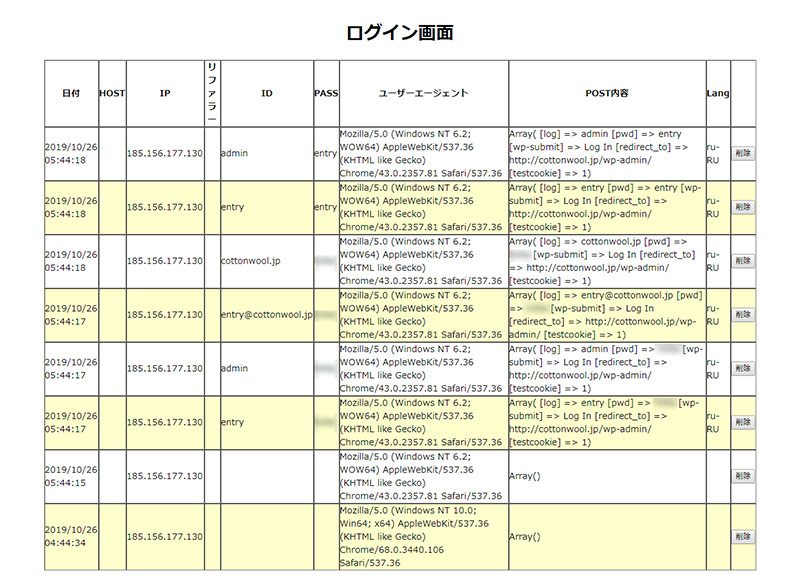

その2:毎回プロクシを変えてくるパターン

ちょっと謎の攻撃なんですが、ID/PASSのIDは未記入(空)でパスワードだけをグリグリ変えてくる人。但し、1回試すごとにプロクシ(中継サーバー)を変えて、IPを変えてきます。

連続攻撃でIPを弾かれないようにするためと思いますが、その分アタックは数分おきです。

しかし、なぜIDを入力していないのかは謎です。

そしてこの人は何日も何日も絶えることなくコツコツと攻撃してきます。

(しつこいので今はユーザーエージェントで弾いています)

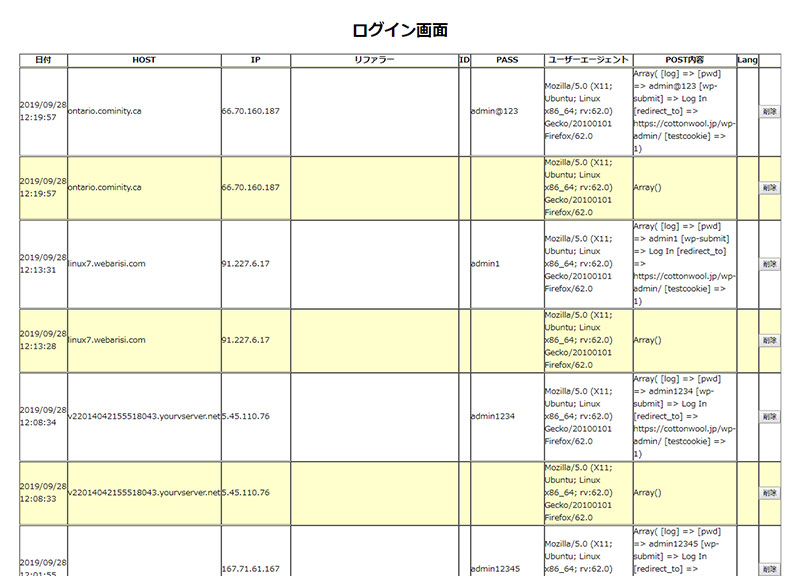

その3:リスト持ってるな!コイツ!

悪者ハッカーの技で「リスト攻撃」というものがあります。

様々なサイトで漏洩したID/PASSの情報をリスト化して、その組み合わせをポータルサイトや通販サイト等で手当たり次第に試すというもので、実際に正解なID/PASSの組み合わせでアクセスしてくるため、システム側では悪者か本人かが判断しにくい嫌な攻撃です。

(最近2要素認証や2段階認証が増えているのは、この攻撃をかわす為と言っていいでしょう)

そんなリストがかなり出回っているようです。

そして、今回やってきたのは私が昔使用していたガチのパスワードで突破してこようとする輩でした。

(さすがにボカシ入れてます)

さすがにね、誰も知らないつもりでいたパスワードを使われたので焦りました!※

以前にどこかのサイトでID:entry@cottonwool.jp、PASS:******と登録したものが、まんま漏れてるのでしょう。超ピンポイントで狙ってきます。

この攻撃者はそんなにしつこくないです。数十回試して駄目ならいなくなります。

ただ、この1ヶ月で3回来ました(IPのクラスA、クラスBが同じで、ユーザーエージェントも同じなので、多分同じ人物だろうと思いますが・・・)

それと、パラメータの「testcoikie」の値はダミーページでは「4」にしてありますが、POST内容を見ると「1」となっているので、この人もこちらで用意したログイン画面を使用せず直接POSTを投げてきてますね。

※ちなみに昨年楽天のアカウントを突破されましたが、それとは別のID/PASSです。

古いパスワードは要注意!

昔は「パスワードは定期的に変更しましょう!」と言われていましたが、最近は「定期的な変更は不要」という流れになっています。

参考:総務省(安全なパスワード管理)

これは、定期的にパスワードを変更すると、「面倒くさいからと、得てして安易なものになりがち」という理由からのようですが、今回の「その3」の攻撃を見ると、古いパスワードはいつかどこかで既に漏洩している可能性がありますね。

しかも、どのサイトが漏洩したか、自分はそこに登録していたかなんて、追っかけようがありません。

そして、先程の「定期的な変更は不要」が「パスワードの変更は不要」という都合のいい解釈になっている人も少なくないのではないでしょうか。

ってことで、パスワードを使いまわしている人は長らく使っているパスワードを一度変更しておいたほうがいいんじゃない?と、私は強く思います。

また、変わった攻撃があれば追記します。

回答後に県警の方と少々お話させていただきましたが、私どものようなWEB屋にどんどんセキュリティの啓蒙活動を行っていってほしいということでした。

そういう状況なんですね。